Les premiers articles sortent :

- http://www.francetvinfo.fr/internet/securite-sur-internet/cyberattaques/direct-une-cyberattaque-mondiale-frappe-entreprises-et-administrations_2257807.html

- http://www.cert.ssi.gouv.fr/site/CERTFR-2017-ALE-012.pdf

- https://www.ssi.gouv.fr/actualite/alerte-campagne-de-rancongiciel-3/

-

- Référence : CERTFR-2017-ALE-012 :

- Faire la mise à jour :Microsoft MS17-010 :

https://technet.microsoft.com/fr-fr/library/security/ms17-010.aspx

Une fois encore c’est Windows qui est impacté … les informations que j’ai :

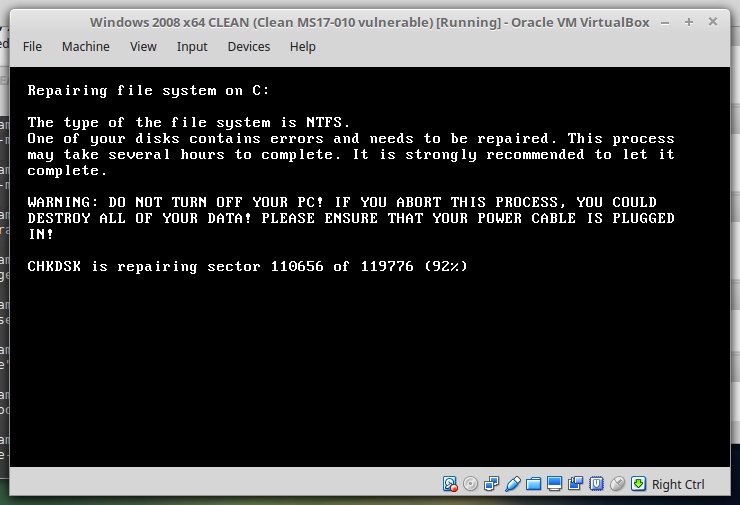

- Quand le PC affiche ceci il faut le rebooter car contrairement a ce qu’il marque il est en cours d’encryption (ensuite il faudra mettre le disque sur une autre machine):

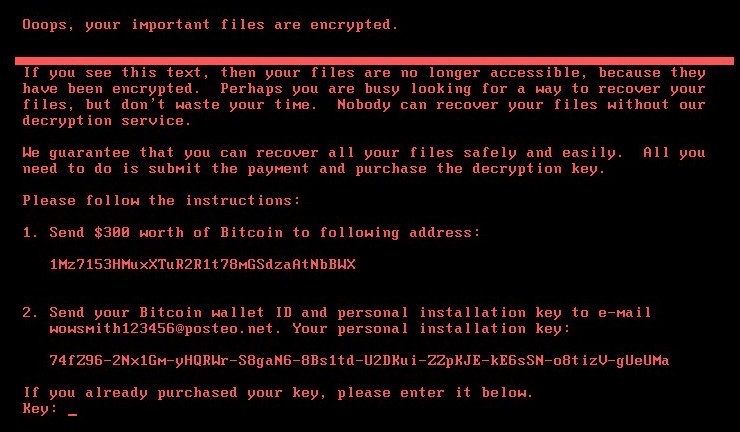

- Le message qui apparait à la fin de l’encryption :

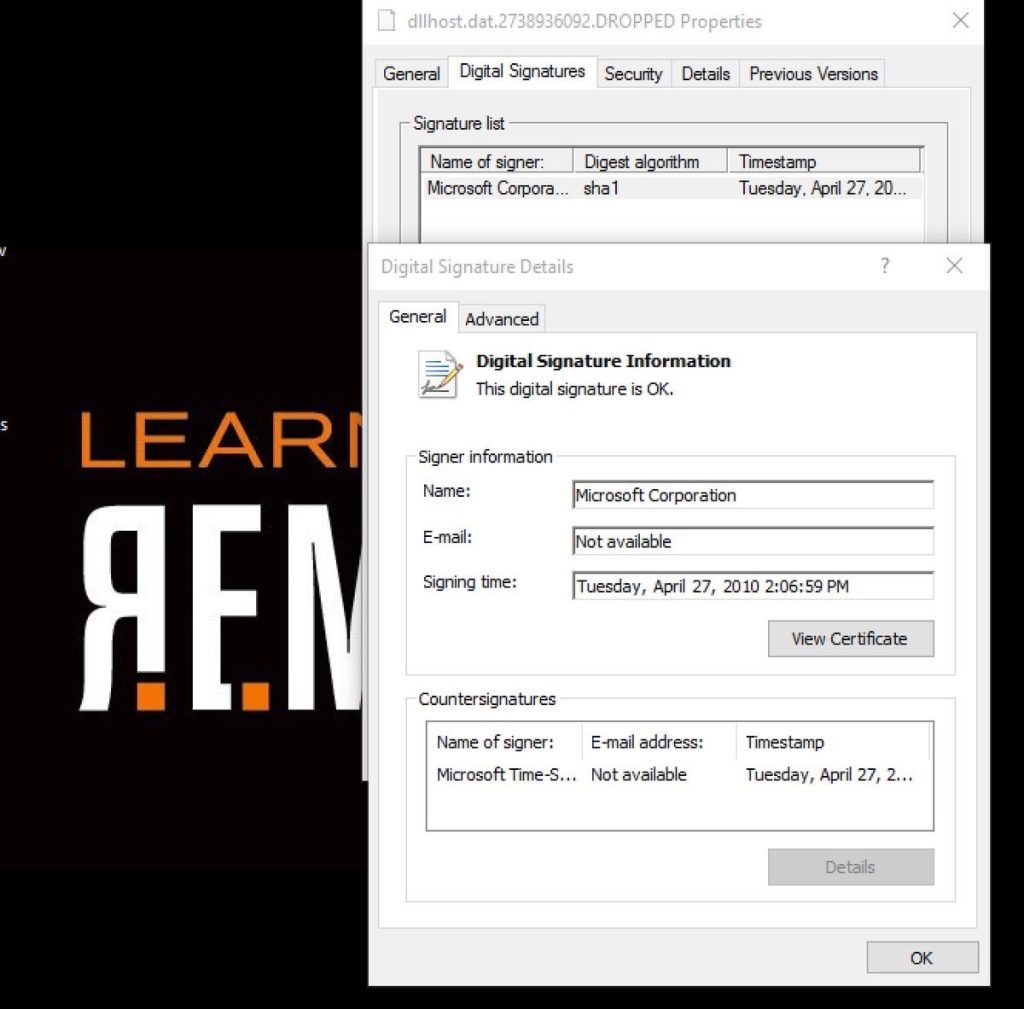

- Il faut supprimer cette signature (information à confirmer)

Il semblerait aussi qu’il y ait un fichier perfc.dat ou dllhost.dat ou perfc sous C:/Windows/ à supprimer (et non perfc.dll) . Cette information est aussi à confirmer.

L’idéal est aussi de bloquer le port 445/tcp et attendre que cela passe …

On ne le dit jamais assez : BACKUP + MISE A JOURS + TWEETERS .

Il y a une grosse discussion pour savoir si c’est #Peyta (infection via SMB: samba) ou #NotPeyta.

La propagation semble se faire via WebDAV (à confirmer).

Raison pour ne pas payer la rançon : https://threatpost.com/little-hope-to-recover-data-lost-to-petya-ransomware/126598/

The issue is the lack of an installation ID that contains the information necessary for key recovery, Kaspersky Lab said. The original Petya infections, for example, contained the necessary installation ID.

“ExPetr does not have that, which means that the threat actor could not extract the necessary information needed for decryption,” Kaspersky Lab said. “In short, victims could not recover their data.”