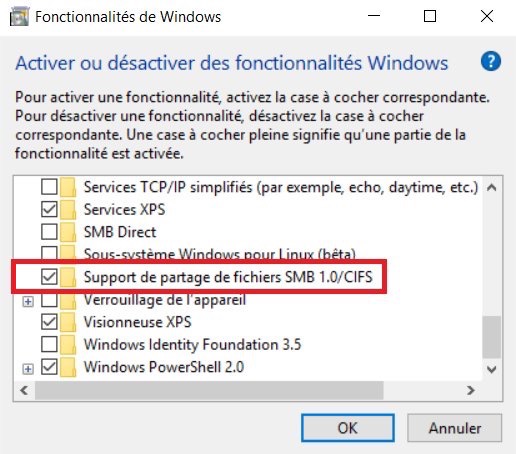

Il est très important de faire les mise à jours Windows ( https://technet.microsoft.com/en-us/library/security/ms17-010.aspx ) et de désactiver SMB ( Panneau de config -> Programmes -> Activer désactiver fonctionnalités -> Décocher support de partage de fichiers SMB ) :

L’autres solutions est de bloquer les ports : 135, 137, 138, 139, 445, 1900. Mais c’est pas le mieux.

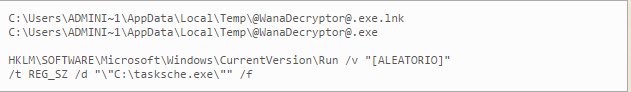

Vous pouvez aussi vérifier ce répertoire :

Si vous lisez bien l’anglais, voici le lien Microsoft sur l’attaque :

- https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/ : WannaCrypt ransomware worm targets out-of-date systems

- https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ : Customer Guidance for WannaCrypt attacks .

- Download security updates for: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

Pour l’heure les serveurs de Windows sont saturés vu le nombre d’Update :

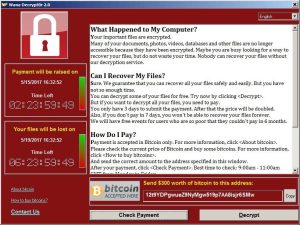

L’attaque est sous forme de rançon :

Elle semble venir de ce nom de domaine : hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com : voir http://blog.talosintelligence.com/2017/05/wannacry.html (Le premier bon article)

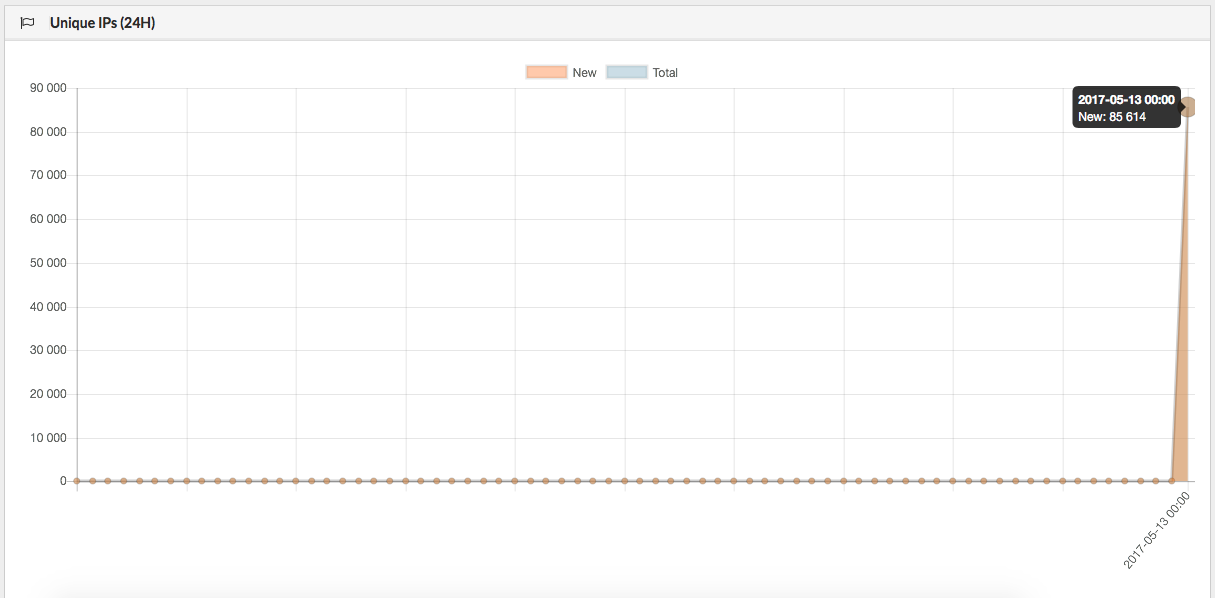

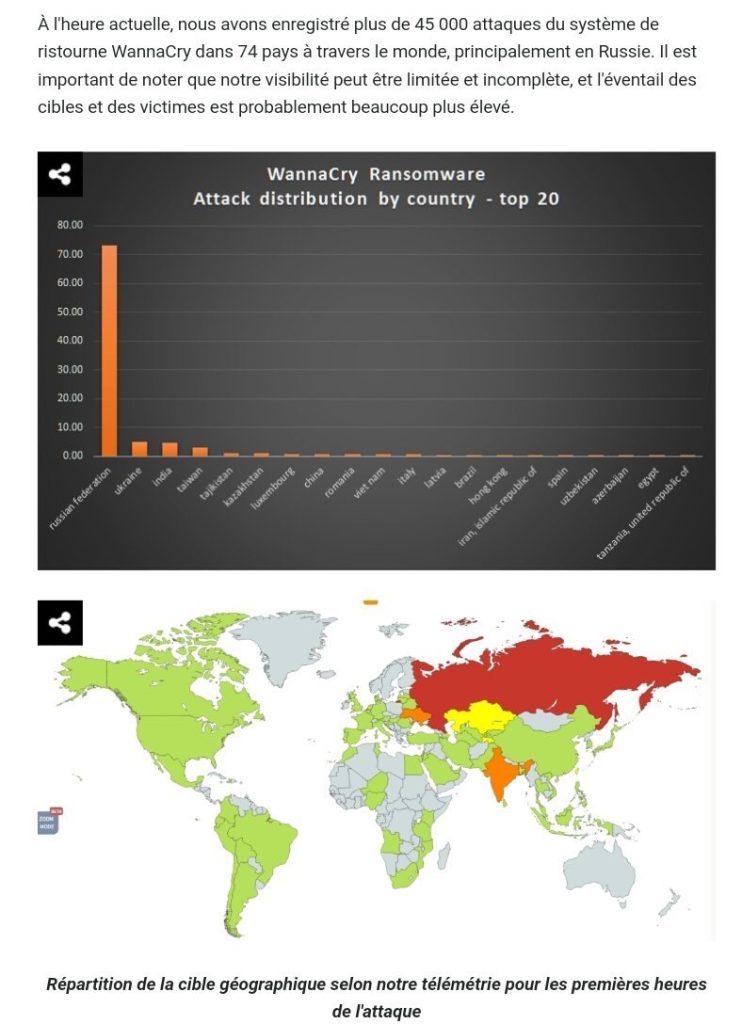

L’impact est énorme, surtout en Russie : entre 200.000 et 400.000 pc infectés. Pour suivre le virus : https://intel.malwaretech.com/WannaCrypt.html .

On peut mieux voir la rapidité de l’infection :

Quand va-t-ton passer les administrations Francaise sous Linux ? Comme c’est déjà le cas pour la gendarmerie ! Je vous conseille de voir Cash Investigation en octobre 2016 : http://www.zdnet.fr/blogs/l-esprit-libre/cash-investigation-le-logiciel-libre-la-defense-microsoft-et-l-italie-39843694.htm : Cash Investigation: le logiciel libre, la défense, Microsoft et l’Italie.

On apprend entre autres que le contrat entre le ministère de la Défense et Microsoft (le fameux contrat open bar), comparé à un cheval de Troie, a été signé avec Microsoft… Irlande.

…

Le contrat renouvelé, note l’émission, est passé de 80 à 120 millions d’euros. Un rapport interne de 2008, obtenu par les journalistes, pointait les risques: « affaiblissement de la gouvernance » en limitant l’autonomie, « addictions aux technologies Microsoft », etc.

…

Un passage de Cash Investigation porte sur le choix opposé fait en Italie, où l’armée s’est équipée en logiciels libres: pour des raisons économiques (une économie de 16 millions d’euros en 2016, et d’ici à 2020 de 30 millions), mais aussi de sûreté, soulignent les responsables italiens interrogés: « La sécurité des logiciels libres est supérieure à celle de Microsoft », déclare le général Camillo Sileo, directeur du département informatique et responsable de la migration vers le Libre.

L’exemple en France de la gendarmerie, passée avec succès au logiciel libre, est également mentionné.

Pour l’instant pas beaucoup de communication en France …

- http://www.lefigaro.fr/secteur/high-tech/2017/05/12/32001-20170512ARTFIG00306-une-cyberattaque-d-envergure-frappe-des-hopitaux-britanniques.php : Une cyberattaque massive frappe plusieurs pays à travers le monde

- http://www.lemonde.fr/international/article/2017/05/13/une-cyberattaque-massive-bloque-des-ordinateurs-dans-des-dizaines-de-pays_5127158_3210.html : 13.05.2017 à 07h42 : Une cyberattaque massive bloque des ordinateurs dans des dizaines de pays

- http://www.courrierinternational.com/depeche/hopitaux-britanniques-et-entreprises-espagnoles-cibles-de-cyberattaques.afp.com.20170512.doc.oc3zj.xml : 12.05.2017 – 20:48 : Hôpitaux britanniques et entreprises espagnoles cibles de cyberattaques (C’est pas les plus impactés, le titre me semble faux … les plus impacts sont les Russes :

A l’étranger :

- https://www.nytimes.com/2017/05/12/world/europe/international-cyberattack-ransomware.html : NYTIMES : What We Know and Don’t Know About the International Cyberattack

Sinon les failles sous Windows ce n’est pas nouveau …

- http://www.atlantico.fr/atlantico-light/tres-grosse-faille-securite-windows-qui-aurait-vite-pu-tourner-au-cauchemar-3046168.html : 11 Mai 2017 : La très grosse faille de sécurité Windows qui aurait vite pu tourner au cauchemar.

-

Microsoft peut remercier Google, et plus précisément une équipe de « Project Zero » (une unité de la firme qui travaille sur les failles informatiques) d’avoir découvert une énorme faille de sécurité.

- http://www.zdnet.fr/actualites/doubleagent-une-faille-dans-windows-permet-de-s-attaquer-aux-antivirus-39850230.htm : 23 Mars 2017 : DoubleAgent : une faille dans Windows permet de s’attaquer aux antivirus

-

La société israélienne Cybellum a détecté une faille de sécurité affectant plusieurs versions de Windows. Celle-ci permet une élévation de privilège en exploitant une fonctionnalité d’Application Verifier afin de contaminer un processus avec un fichier DLL malveillant.

…

Dans toute cette histoire ce qui semble faire le plus mal c’est que la faille était connu de la NSA, et la NSA avait développé des outils pour l’exploiter…. superbe collaboration des administration à la sécurité publique. ( http://www.telegraph.co.uk/news/2017/05/12/russian-linked-cyber-gang-shadow-brokers-blamed-nhs-computer/ : It is thought the NSA warned Microsoft its hacking tool had been stolen earlier this year, prompting Microsoft to develop a ‘patch’ – or fix – in March allowing computer users to update their systems and protect them from cyber attack. )

Un dernier lien pour ceux qui veulent aller à la source du problème : https://gist.github.com/msuiche/691e52fd5f0d8b760080640687e23d60 .

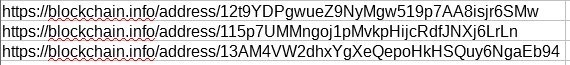

A qui profite le crime : https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn . 28 paiements pour $8,120.08. Et ce qui est malheureux c’est que cela va grimper … pour donner des idées à d’autres.

Misère.

Voir aussi mon post suivant : http://www.cyber-neurones.org/2017/05/wannacry-wannacrypt-ransomware-le-jour-dapres/

Je conseille l’utilisation d’un script sur GitHup : https://github.com/cldrn/nmap-nse-scripts/blob/master/scripts/smb-vuln-ms17-010.nse .

Ce script permet de voir si on est vulnérable via une commande simple nmap : nmap -p445 –script smb-vuln-ms2017-010